Del lado del usuario, por lo tanto, es imprescindible tomar los recaudos necesarios para salvaguardar la información. El primer paso es hacer algo que tal vez nadie esté dispuesto a hacer: leer los términos y las condiciones.

Allí suele figurar qué cosas puede hacer la empresa que provee el servicio con nuestros datos (y, como contraparte, qué cosas no puede hacer), qué ocurrirá con ellos una vez que demos de baja al servicio y, en el caso de las redes sociales, a quién pertenecerán en el futuro todas las fotos de cachorritos que subamos.

El ser humano tiende a cliquear de manera automático en el recuadro que está justo al lado de “He leído y acepto todas las condiciones”. Una costumbre que, tal vez, convenga empezar a cambiar (más allá de los usuarios individuales, las empresas ni deberían considerar subirse a un servicio sin leer con cuidado las condiciones).

El segundo paso es establecer una contraseña segura. El mundo todavía no sale del asombro por el caso Mark Zuckerberg, de junio de 2016: el creador de Facebook y uno de los personajes emblemáticos de la nueva realidad que vivimos tenía un insólito “dadada” como password en LinkedIn y, para seguir con los errores incomprensibles, repetía la misma contraseña en Twitter y Pinterest, por lo que sus sistemas fueron fácilmente hackeados (eso sí, en Facebook parece tener una segura, porque no pudieron vulnerar esa cuenta). Lejos de ser una rareza, las contraseñas casi inútiles parecen ser la norma. Lo que sigue es un recuadro con las diez más débiles que se utilizan en LinkedIn (la red social que reúne profesionales, un dato no menor) y la cantidad de veces que se repiten:

El segundo paso es establecer una contraseña segura. El mundo todavía no sale del asombro por el caso Mark Zuckerberg, de junio de 2016: el creador de Facebook y uno de los personajes emblemáticos de la nueva realidad que vivimos tenía un insólito “dadada” como password en LinkedIn y, para seguir con los errores incomprensibles, repetía la misma contraseña en Twitter y Pinterest, por lo que sus sistemas fueron fácilmente hackeados (eso sí, en Facebook parece tener una segura, porque no pudieron vulnerar esa cuenta). Lejos de ser una rareza, las contraseñas casi inútiles parecen ser la norma. Lo que sigue es un recuadro con las diez más débiles que se utilizan en LinkedIn (la red social que reúne profesionales, un dato no menor) y la cantidad de veces que se repiten:

Parece mentira, pero, por lejos, la clave más usada es “123456”.

Una medida sencilla es apelar a la doble autenticación, conocida también como “verificación en dos pasos” o “aprobación de inicio de sesión”. Es un sistema diseñado para otorgar una capa extra de protección que contrarresta esos ataques que tienen como objetivo la obtención del nombre de usuario y la contraseña de la víctima.

En una cuenta que la implementa, el usuario tendrá que ingresar no sólo las credenciales de acceso (primer factor de autenticación), sino también un segundo factor que, en la mayoría de los casos, es un código aleatorio válido por sesión que se recibe en el smartphone o una llave de seguridad que se requiere al loguearse.

En una cuenta que la implementa, el usuario tendrá que ingresar no sólo las credenciales de acceso (primer factor de autenticación), sino también un segundo factor que, en la mayoría de los casos, es un código aleatorio válido por sesión que se recibe en el smartphone o una llave de seguridad que se requiere al loguearse.

La ventaja de este sistema radica en que, si un cibercriminal logra obtener el nombre de usuario y contraseña, no podrá iniciar sesión en la cuenta de la víctima debido a que no dispondrá del segundo código. A pesar de que diversas compañías, como Google, Apple, Facebook, Twitter y LinkedIn, entre otras, ofrecen la posibilidad de activarla dentro de sus servicios (y de que, en líneas generales, es muy simple hacerlo), es todavía altísimo el nivel de desconocimiento sobre su existencia entre los usuarios.

[[ Quizá te interese leer: ¿Cómo la Nube simplifica tu vida? ]]

Otra opción es apelar a un password manager: programas como LastPass 4.0, LogMeOnce, 1U o Enpass, que almacenan todas las contraseñas, ayudan a constituir combinaciones seguras y, lo fundamental, evitan que haya que acordarse de todas esas mezcolanzas de letras y números que siempre olvidamos cuando las necesitamos. Hasta incluso se puede autenticar uno con una simple foto para evitar el tipeo de complejas claves. También existen métodos sencillos y mnemotécnicos para recordar las passwords, como tener una sola clave de números y letras, que se complete con dos o tres letras del servicio en cuestión para cada caso.

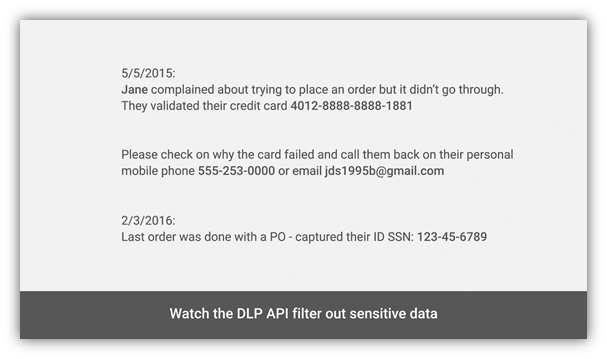

Por otro lado, existen sistemas ayudan a la prevención de fraudes. Los sistemas DLP (Data Loss Prevention), por ejemplo, filtran datos que no deben ser comunicados por estos medios, como números de tarjetas de crédito, dirección de e-mail, números de teléfono o identificación de ciudadanos.

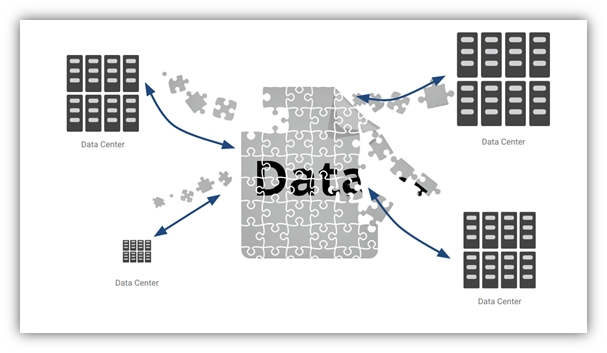

Los datos se almacenan en distintos lugares físicos con una técnica conocida como data crunching, que impide que sean interceptados.

En cuanto a la privacidad, lo primero que tenemos que preguntarnos es a quién pertenecen los datos que almacenamos en la nube. Son de los usuarios, claramente, pero es importante entender qué datos recopilan los proveedores, por qué y qué hacen con ellos. También, tener en claro los controles disponibles para gestionar la información que almacenamos. Definir la visibilidad y los datos que utilizan los proveedores para personalizar nuestra experiencia es algo que está a nuestro alcance.

[[ También puedes leer: ¿Existe una buena solución para tu pyme? ]]

Vivimos un mundo nuevo, en el que entregamos información personal a cambio de servicios, en la mayoría de los casos “gratuitos”. Cuanto más precisa sea la información que aportemos, el proveedor mejora esas prestaciones y nos muestra anuncios y resultados de búsqueda más relevantes.

La mayoría de los sitios utiliza cookies, archivos pequeños con cadenas de caracteres que se envían a la computadora del usuario cuando visita una página y que pueden almacenar las preferencias u otra información sobre este.

La mayoría de los sitios utiliza cookies, archivos pequeños con cadenas de caracteres que se envían a la computadora del usuario cuando visita una página y que pueden almacenar las preferencias u otra información sobre este.

En la siguiente visita a esa misma página, la cookie permite que el sitio reconozca su navegador. Esto explica que, luego de que busquemos reservar un hotel, nos aparezcan ofertas publicitarias relacionadas en páginas que visitemos. Esto se puede eliminar configurando el navegador para rechazar las cookies, pero ciertas características o servicios no van a funcionar bien.

Por lo tanto, si compartimos más (menor privacidad) tendremos mejores servicios, y ese es el trade off que debemos aceptar si queremos disfrutar de la enorme ventaja de ser “ayudados” por los servicios en la nube. Si Google Maps sabe dónde es nuestro trabajo nos va a maravillar cuando nos alerte que, por un accidente en la ruta, debemos adelantar nuestra partida para llegar a horario.

Es indudable que cada vez saben más de nosotros. Cuando realizamos una búsqueda quedan registrados la web que visitamos, la dirección IP o de protocolo de Internet, el navegador que usamos con su idioma, fecha y hora y una cookie que lo identifica.

Hay que optar: o compartimos todo o nos tomamos el trabajo de revisar cómo estamos expuestos en Google y las redes sociales. En Facebook, por ejemplo, es posible elegir quién accede a lo que se publica, qué se ve del perfil, quién puede leer los comentarios y likes, si nos reconoce en videos y fotos o qué aparece en los resultados de sus búsquedas.

Los proveedores utilizan nuestra información para ofrecernos contenido personalizado y brindarnos así una mejor experiencia: la publicidad exacta de lo que estamos buscando, el video preciso de aquello que nos gusta o nos interesa.

El reconocimiento de imágenes y de voz avanzó de manera notable. La detección facial puede difuminar un rostro automáticamente cuando es necesario ocultar a una persona (por ejemplo, en un Street View en Google Maps) o identificar si tiene barba o anteojos, reducir ojos rojos, encontrar otras caras de la misma persona o saber si está contento, serio o triste. Incluso, es posible reconocer textos y traducirlos, los que nos permite, por ejemplo, entender carteles en otros países.

Las herramientas no son ni buenas ni malas. Sólo debemos usarlas de forma responsable, tanto nosotros como los menores que eventualmente estén a nuestro cargo, para evitar que vivan momentos desagradables.

¿Todavía no te sumaste a la nube?

Mejorá resultados de implementación aumentando la productividad y capitalizando oportunidades de negocios.

¿Que te pareció?